랭크뉴스 › 정부 “해킹 사고, SKT 과실 발견···위약금 면제해야”

랭크뉴스 | 2025.07.04 16:16:04 |

류제명 과기정통부 제2차관이 4일 정부서울청사에서 SK텔레콤 침해 사고 최종 조사결과를 발표하고 있다. 정효진 기자

SK텔레콤이 해킹 사고로 계약을 해지하는 고객들의 위약금을 면제해야 한다는 정부 판단이 나왔다.

과학기술정보통신부는 이날 “이번 침해사고에서 SK텔레콤 과실이 발견된 점, SK텔레콤이 계약상 주된 의무인 안전한 통신서비스 제공 의무를 다하지 못한 점 등을 고려할 때 회사 약관상 위약금을 면제해야 하는 회사의 귀책사유에 해당한다고 판단했다”고 밝혔다. 정부는 법률 자문기관이 제시한 법리를 토대로 SK텔레콤 입장, 침해사고로 인한 결과의 중대성 등을 종합적으로 검토했다.

SK텔레콤 이용약관 제43조는 “회사의 귀책사유로 인해 해지할 경우 위약금 납부 의무가 면제된다”고 명시하고 있다.

과기정통부는 민관 합동조사단 조사 결과를 바탕으로 5개 법률 자문기관 기관을 통해 법률 자문을 진행한 결과 4개 기관이 이번 해킹 사고를 SK텔레콤 과실로 판단했다. 이들 기관은 유심정보 유출은 안전한 통신서비스 제공이라는 계약의 주요 의무 위반이므로 위약금 면제 규정 적용이 가능하다는 의견을 제시했다. 나머지 한 곳은 현재 자료로 판단이 어렵다며 판단을 유보했다.

정부는 이번 판단을 두고 “SK텔레콤 약관과 이번 침해사고에 한정되며 모든 사이버 침해사고가 약관상 위약금 면제에 해당한다는 일반적인 해석이 아니다”라고 말했다.

류제명 과기정통부 2차관은 “SK텔레콤이 정부 방침에 반대되는 입장을 표명하는 경우 전기통신사어법상 절차대로 시정명령을 요구하고, 이행하지 않으면 행정조치를 취하게 될 것”이라고 말했다. 정부 방침을 수용하지 않을 경우 사업 등록취소 등을 조치할 수 있다고 설명했다.

정부는 이날 민관 합동조사단의 최종 조사 결과도 발표했다. SK텔레콤 전체 서버 4만2605대를 점검한 결과 28대가 악성코드에 감염됐고, 확인된 악성코드는 33종이었다. 유출된 정보는 전화번호, 가입자 식별번호(IMSI) 등 유심정보 25종이다. 유출 규모는 9.82GB(기가바이트), IMSI 기준 약 2696만건이다.

조사단은 감염서버 중 단말기식별번호(IMEI)와 이름, 생년월일, 전화번호, 이메일 등 개인정보가 암호화하지 않은 평문으로 임시 저장된 서버 2대와 통신기록(CDR)이 평문으로 임시 저장된 서버 1대를 발견했다. 정밀 분석 결과 로그기록이 남아있는 기간에는 자료 유출 정황이 없는 것을 확인했다. IMEI가 저장된 서버 로그기록이 남아있는 기간은 지난해 12월3일부터 올해 4월24일까지, CDR 저장 서버는 지난해 12월9일부터 올해 4월20일까지였다.

정부는 “악성코드 감염시점부터 로그기록이 없는 기간에는 유출여부를 확인하는 것이 불가능했다”고 전했다. IMEI 저장 서버는 2022년 6월15일, CDR 저장 서버는 2023년 1월31일 악성코드에 감염됐다.

보안 미흡이 사태 키웠다

과기정통부 제공

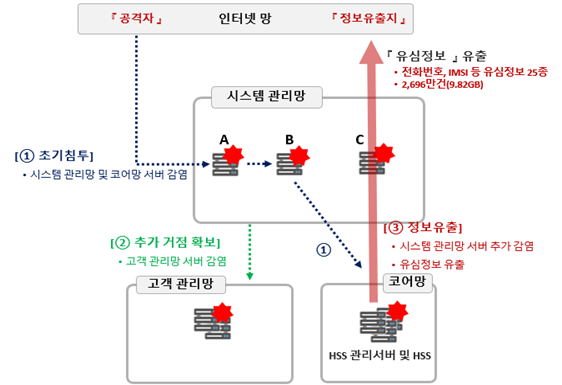

침투는 4년 전부터 시작됐다. 공격자는 외부 인터넷 연결 접점이 있는 시스템 관리망 내 서버A에 접속한 뒤 다른 서버에 침투하기 위해 원격제어, 백도어 기능 등이 포함된 악성코드를 2021년 8월6일 설치한 것으로 조사됐다. 당시 서버A에는 시스템 관리망 내 서버들의 계정 정보(ID, 비밀번호 등)가 평문으로 저장돼 있었다.

조사단은 공격자가 이 정보를 활용해 시스템 관리망 내 다른 서버에 접속한 것으로 추정했다. 2022년 6월 공격자는 시스템 관리망을 통해 고객 관리망 내 서버에 접속한 것으로 추정된다. 서버 접속 후 악성코드를 추가로 설치했다.

공격자는 2023년 11월30일부터 초기 침투 과정에서 확보한 계정 정보를 활용해 시스템 관리망 내 여러 서버에 추가로 악성코드를 설치했다. SK텔레콤은 시스템 관리망 내 서버의 계정 비밀번호를 장기간 변경하지 않고 있었다.

이후 공격자는 지난 4월18일 음성통화인증서버(HSS) 3개 서버에 저장된 유심정보를 시스템 관리망 내 외부 인터넷 연결 접점이 있는 서버를 거쳐 유출했다.

조사단은 SK텔레콤의 계정정보 관리 부실, 과거 침해사고 대응 미흡, 주요 정보 암호화 조치 미흡을 사고 원인으로 파악했다. SK텔레콤은 2022년 2월23일 특정 서버에서 비정상 재부팅이 발생해 해당 서버와 연계 서버를 점검하는 과정에서 악성코드에 감염된 서버를 발견 후 조치했다. 정보통신망법에 따른 신고 의무는 이행하지 않았다.

당시 회사는 이번 사고에서 감염이 확인된 HSS 관리 서버에 비정상 로그인 시도가 있었던 정황도 발견했다. 하지만 해당 서버에 대한 로그기록 6개 중 1개만 확인해 공격자가 서버에 접속한 기록을 확인하지 못했다. 이로 인해 HSS 관리서버 및 정보 유출이 발생한 HSS에서 악성코드를 확인하지 못했다. 침해 사고를 신고하지 않아 정부가 조사를 통해 악성코드를 발견·조치할 수도 없었다.

SK텔레콤은 침해사고 대응과정에서 침해사고 신고 지연 및 미신고, 자료보전 명령 위반 등 정보통신망법상 준수 의무 2가지를 위반했다. 과기정통부는 법에 따라 SK텔레콤에 침해 사고 원인 분석을 위해 자료 보전을 명령했지만, 회사는 서버 2대를 포렌식 분석이 불가능한 상태로 임의 조치 후 제출했다. 정부는 수사기관에 수사를 의뢰할 예정이다.

정부는 계정 비밀번호 관리 강화, 주요 정보 암호화, 정보보호 거버넌스 강화, 정보보호 인력·예산 확대 등을 재발방지 대책으로 제시했다.

경향신문

랭크뉴스 [51,565]

- “피도 눈물도 없다”… 기상천외 ‘첩보의 신’ 랭크뉴스 2025.07.05

- [사설] 2차 추경 통과, 물가 부작용 없이 경제 살리기 마중물 돼야 랭크뉴스 2025.07.05

- 섬마을 쓰러진 남성…119 영상통화로 살렸다 랭크뉴스 2025.07.05

- 교육교부금은 ‘2조 감액’, 지방교부세는 ‘유지’… 같은 의무 지출인데 조치 엇갈린 까닭은 랭크뉴스 2025.07.05

- [사설] 집 지키던 아이들 잇단 화마 희생...생색내기 돌봄 대책 안 된다 랭크뉴스 2025.07.05

- 대통령실 "미·중·일 외 인도·태평양 나라도 특사 파견 검토 중" 랭크뉴스 2025.07.05

- 민주 "경제활력 기원", 국힘 "與 사과해야", 혁신 "검찰특활비 유감" 랭크뉴스 2025.07.05

- [사설] 與 입법 속도전, 쟁점 법안 黨利보다 국민 편익 우선해 숙의하라 랭크뉴스 2025.07.05

- "트럼프, 젤렌스키와 통화서 '방공지원 재개' 의사 피력" 랭크뉴스 2025.07.05

- “윤석열 멀쩡히 일 잘했으면 특활비 삭감했겠나”…여야 공방 랭크뉴스 2025.07.05

- 與 '슈퍼추경' 일방통행…이달 전국민에 15만~55만원 지급 랭크뉴스 2025.07.05

- [속보] '31.8조' 추경, 민주당 주도로 국회 본회의 통과 랭크뉴스 2025.07.05

- 내란특검, 윤석열 조사 D-1 ‘혐의 다지기’ 총력···이주호·박종준 소환 랭크뉴스 2025.07.05

- 오늘부터 고효율 가전 구매시 10% 환급…2차 추경 통과 즉시 ‘적용’ 랭크뉴스 2025.07.05

- 로마 LPG 충전소서 가스 누출로 대형 폭발…45명 부상(종합) 랭크뉴스 2025.07.05

- “야당 때 이 대통령이 특활비 삭감” “윤석열 일 잘했으면 없었을 일” 랭크뉴스 2025.07.05

- 600만원 월급 중 운영비만 200만원… “노력할수록 손해” 랭크뉴스 2025.07.05

- 전국민 소비쿠폰, 최대 55만원으로 늘었다…이달내 1차 지급 랭크뉴스 2025.07.05

- [단독] SPC “기계 안 꺼서 사고, 교육 강화”…사고 책임 노동자에게? 랭크뉴스 2025.07.05

- 소비쿠폰 이달 안 1차 지급…비수도권 3만원·농어촌 5만원 더 받는다 랭크뉴스 2025.07.05